In der weiten Landschaft der Cybersecurity-Bedrohungen sind Computerwürmer zu einer prominenten und zerstörerischen Kraft geworden. Diese bösartigen Programme haben Milliarden von Dollar an Schäden verursacht und Chaos bei Einzelpersonen, Unternehmen und sogar Regierungen angerichtet. Das Verständnis der Natur von Computerwürmern und ihrer Vorgehensweise ist entscheidend, um uns selbst und unsere digitalen Vermögenswerte zu schützen.

In diesem umfassenden Leitfaden werden wir in die Welt der Computerwürmer eintauchen, ihre Eigenschaften erforschen, wie sie Systeme infizieren, ihre verschiedenen Arten, die Methoden, mit denen sie sich verbreiten, ihre Funktionsmechanismen und die Maßnahmen, die wir ergreifen können, um uns gegen sie abzusichern.

Verständnis von Computerwürmern

Ein Computerwurm ist eine Art Malware, die sich selbst repliziert und eigenständig verbreitet, ohne menschliches Eingreifen zu benötigen. Im Gegensatz zu Computerviren, die eine Host-Datei benötigen, um sich anzuhängen, können Würmer als eigenständige Programme funktionieren. Diese Fähigkeit zur Selbstreplikation macht sie besonders gefährlich, da sie schnell eine große Anzahl von Systemen infizieren können und weitreichende Schäden verursachen.

Ein Computerwurm ist ein selbstreplizierendes Programm, das sich durch verschiedene Mittel von einem Computer auf einen anderen ausbreiten kann. Er ist darauf ausgelegt, Sicherheitslücken in Computersystemen und Netzwerken auszunutzen, um gezielte Maschinen zu infizieren und zu kompromittieren. Würmer unterscheiden sich von Computerviren darin, dass sie keine Host-Datei benötigen, um sich zu verbreiten. Sie können unabhängig agieren und haben oft spezifische Nutzlasten oder Aktionen, die sie ausführen, sobald sie ein System infiltrieren.

Wie infiziert ein Computerwurm Systeme?

Computerwürmer nutzen verschiedene Methoden, um Systeme und Netzwerke zu infizieren. Ein häufiger Infektionsweg ist über E-Mail-Anhänge oder Links. Arglose Benutzer können unwissentlich einen infizierten Anhang öffnen oder auf einen bösartigen Link klicken, wodurch der Wurm aktiviert wird.

Einmal im System, kann sich der Wurm auf andere Geräte im selben lokalen Netzwerk (LAN) oder über das Internet verbreiten.

Eine andere von Würmern genutzte Methode ist die Dateifreigabe. Würmer können sich als harmlose Mediendateien oder Softwareprogramme tarnen und sie über Peer-to-Peer-Netzwerke oder File-Sharing-Plattformen verbreiten. Diese Methode nutzt das Vertrauen der Benutzer in geteilte Inhalte aus, indem sie sie dazu verleitet, das bösartige Programm unwissentlich herunterzuladen und auszuführen.

Arten von Computerwürmern

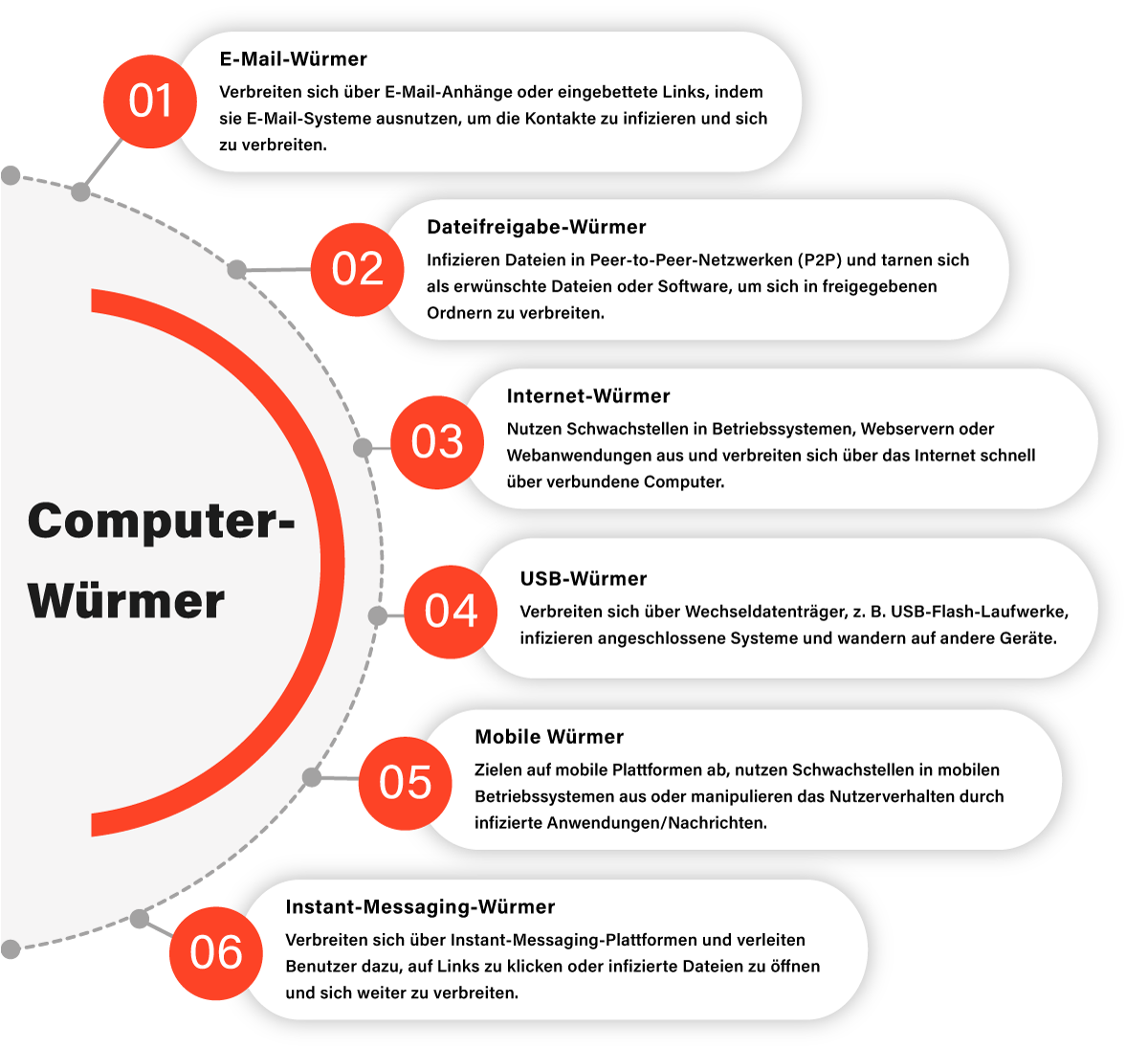

Computerwürmer kommen in verschiedenen Formen vor, von denen jede ihre eigenen einzigartigen Eigenschaften und Verbreitungsmethoden hat. Hier sind einige gängige Arten von Computerwürmern:

E-Mail-Würmer: Diese Würmer verbreiten sich über E-Mail-Anhänge oder Links. Sobald sie aktiviert sind, replizieren sie sich selbst und senden Kopien des Wurms an die Kontakte des Opfers, wodurch der Infektionszyklus fortgesetzt wird.

File-Sharing-Würmer: Diese Würmer nutzen File-Sharing-Netzwerke, um sich zu verbreiten. Sie geben sich oft als legitime Dateien oder beliebte Medien aus, um Benutzer dazu zu verleiten, sie herunterzuladen und auszuführen, was die Replikation und Verbreitung des Wurms auslöst.

Internet-Würmer: Diese Würmer nutzen Sicherheitslücken in Netzwerkdiensten oder Software aus, um sich über das Internet zu verbreiten. Sie können in kurzer Zeit zahlreiche Systeme infizieren und erhebliche Störungen verursachen.

Morris-Wurm: Der Morris-Wurm, einer der frühesten und berüchtigtsten Würmer, richtete sich 1988 gegen UNIX-basierte Systeme. Er nutzte Schwachstellen in den Netzwerkprotokollen aus und verursachte weitreichende Staus, die zu erheblichen Beeinträchtigungen des Internetbetriebs führten.

Wie sich Computerwürmer verbreiten

Computerwürmer nutzen mehrere Techniken, um sich von einem System auf ein anderes zu verbreiten. Sobald sie in einen infizierten Computer gelangen, kann ein Wurm das lokale Netzwerk oder das Internet nach anfälligen Geräten durchsuchen. Er sucht nach Sicherheitsschwachstellen, wie nicht gepatchter Software oder Standardpasswörtern, um unbefugten Zugriff zu erlangen.

Der Wurm nutzt diese Schwachstellen dann aus, um in das Zielsystem einzudringen, von wo aus er sich weiter verbreiten kann.

Die Fähigkeit von Würmern, sich schnell zu verbreiten, wird durch ihre autonome Natur ermöglicht. Anders als andere Malware können Würmer die Selbstreplikation initiieren und sich ohne Benutzerinteraktion verbreiten.

Diese Automatisierung ermöglicht es ihnen, innerhalb kurzer Zeit mehrere Systeme zu infizieren und einen Dominoeffekt von Infektionen zu erzeugen.

Wie Computerwürmer arbeiten

Sobald ein Computerwurm erfolgreich ein System infiziert hat, kann er verschiedene bösartige Aktivitäten ausführen. Diese Aktivitäten können folgendes umfassen:

Replikation: Der Wurm erstellt Kopien von sich selbst, um sich auf andere anfällige Systeme zu verbreiten. Oft geschieht dies, indem er Sicherheitslücken ausnutzt oder soziale Manipulationstechniken einsetzt, um Benutzer dazu zu bringen, das bösartige Programm auszuführen.

Netzwerkverbreitung: Würmer können das lokale Netzwerk oder das Internet nach anfälligen Systemen durchsuchen, um diese zu infizieren. Sie nutzen Techniken wie Portscans und das Ausnutzen bekannter Schwachstellen, um unbefugten Zugriff auf gezielte Geräte zu erlangen.

Ausführung von Nutzlasten: Würmer können spezifische Nutzlasten oder Aktionen haben, die sie ausführen, sobald sie ein System infiltriert haben. Dazu können das Löschen von Dateien, das Verschlüsseln von Dateien und die Forderung eines Lösegelds, das Starten von Distributed Denial of Service (DDoS)-Angriffen oder die Installation von Hintertüren für zukünftigen unbefugten Zugriff gehören.

Botnetz-Bildung: Einige Würmer sind darauf ausgelegt, infizierte Systeme in Botnetze zu verwandeln. Botnetze sind Netzwerke von kompromittierten Geräten, die von einem zentralen Command-and-Control-Server gesteuert werden. Diese Botnetze können für verschiedene bösartige Aktivitäten verwendet werden, wie koordinierte Angriffe oder das Versenden von Spam-E-Mails.

Heimlichkeit und Beharrlichkeit: Würmer versuchen oft, die Entdeckung zu vermeiden, indem sie Heimlichkeits-Techniken einsetzen. Sie können sich in Systemdateien verstecken, Rootkit-Technologien verwenden, um ihre Präsenz zu verschleiern, oder Sicherheitssoftware deaktivieren, um die Beharrlichkeit auf dem infizierten Rechner aufrechtzuerhalten.

Schutz vor Computerwürmern

Angesichts des zerstörerischen Potenzials von Computerwürmern ist es entscheidend, proaktive Maßnahmen zu ergreifen, um sich dagegen zu schützen. Hier sind einige wichtige Schritte, die Sie unternehmen können:

1 Halten Sie Ihre Software aktuell

Aktualisieren Sie regelmäßig Ihr Betriebssystem, Ihre Anwendungen und Ihre Sicherheitssoftware, um sicherzustellen, dass Sie die neuesten Patches und Schutzmaßnahmen gegen bekannte Sicherheitslücken haben.

2 Verwenden Sie starke und eindeutige Passwörter

Verwenden Sie starke, komplexe Passwörter für alle Ihre Konten und vermeiden Sie die Verwendung des gleichen Passworts auf verschiedenen Plattformen. Erwägen Sie die Verwendung eines Passwortmanagers, um Ihre Passwörter sicher zu speichern und zu verwalten.

3 Seien Sie vorsichtig bei E-Mail-Anhängen und Links

Seien Sie wachsam beim Öffnen von E-Mail-Anhängen oder Klicken auf Links, insbesondere wenn sie von unbekannten oder verdächtigen Quellen stammen. Scannen Sie Anhänge mit einer aktuellsten Antiviren-Software, bevor Sie sie öffnen.

4 Aktivieren Sie Firewall und Antivirus-Schutz

Aktivieren Sie eine Firewall, um den ein- und ausgehenden Netzwerkverkehr zu überwachen, und verwenden Sie seriöse Antivirensoftware, um bösartige Programme zu erkennen und zu entfernen.

5 Sicherer Dateiaustausch

Seien Sie vorsichtig beim Herunterladen von Dateien aus Filesharing-Netzwerken.

Überprüfen Sie die Echtheit der Quelle, scannen Sie Dateien auf Malware, bevor Sie sie ausführen, und verwenden Sie seriöse Plattformen, die Sicherheitsmaßnahmen implementieren.

6 Bilden Sie sich weiter und bleiben Sie informiert

Bleiben Sie über die neuesten Cybersecurity-Bedrohungen und bewährte Verfahren auf dem Laufenden. Informieren Sie sich über gängige Social Engineering-Techniken, die von Angreifern verwendet werden, und seien Sie vorsichtig beim Umgang mit digitalen Inhalten.

7 Sichern Sie Ihre Daten regelmäßig

Erstellen Sie regelmäßig Backups wichtiger Dateien und stellen Sie sicher, dass sie sicher aufbewahrt werden. Im Falle einer Wurminfektion oder eines anderen Datenverlustes können Backups dazu beitragen, Ihre Informationen wiederherzustellen.

Durch die Umsetzung dieser Maßnahmen und die Aufrechterhaltung einer guten Cybersicherheits-Hygiene können Sie das Risiko, Opfer von Computerwürmern und anderer Malware zu werden, erheblich reduzieren.

Computerwürmer stellen in der heutigen vernetzten digitalen Landschaft eine erhebliche Bedrohung dar. Ihre Fähigkeit zur Selbstreplikation und autonomen Verbreitung macht sie äußerst zerstörerisch und schwer zu bekämpfen. Indem wir ihre Natur, Methoden der Infektion, Verbreitung und Funktionsweise verstehen, können wir proaktive Schritte unternehmen, um uns selbst und unsere digitalen Systeme zu schützen.

Die regelmäßige Aktualisierung von Software, Vorsicht bei E-Mail-Anhängen und Links sowie die Implementierung starker Sicherheitsmaßnahmen sind wesentlich, um die Risiken durch Computerwürmer zu minimieren. Indem wir informiert bleiben und einen proaktiven Ansatz in der Cybersicherheit verfolgen, können wir die digitale Welt mit größerem Vertrauen und Sicherheit nutzen.

Häufig gestellte Fragen

Was ist ein Computerwurm?

Ein Computerwurm ist eine Art von Malware, die sich selbst replizieren und von einem Computer auf einen anderen verbreiten kann, ohne menschliches Eingreifen. Im Gegensatz zu Viren benötigen Würmer keine Host-Datei, an die sie sich anhängen können, und können eigenständig agieren.

Welchen Schaden können Computerwürmer verursachen?

Computerwürmer können erhebliche Schäden an infizierten Systemen und Netzwerken verursachen. Sie können Dateien löschen, Dateien verschlüsseln und ein Lösegeld fordern, DDoS-Angriffe starten, Hintertüren für unbefugten Zugriff installieren oder infizierte Maschinen in Botnets verwandeln. Die finanziellen Folgen von Wurmangriffen können Schäden in Milliardenhöhe verursachen.

Was ist ein Computerwurm und wie unterscheidet er sich von einem Computervirus?

Ein Computerwurm ist eine Art bösartiger Software, die sich selbst replizieren und unabhängig von einem Computer auf einen anderen verbreiten kann. Im Gegensatz zu Viren benötigen Würmer keine Host-Datei, um sich anzuhängen. Sie können als eigenständige Programme fungieren und sich über verschiedene Wege verbreiten, einschließlich Netzwerken und dem Internet.

Wie kann ich meinen Computer vor Computerwürmern schützen?

Um Ihren Computer vor Würmern zu schützen, ist es wichtig, gute Cybersicherheitspraktiken zu befolgen. Halten Sie Ihr Betriebssystem, Ihre Anwendungen und Ihre Sicherheitssoftware mit den neuesten Patches und Updates auf dem neuesten Stand. Verwenden Sie starke und einzigartige Passwörter, aktivieren Sie Firewalls und installieren Sie seriöse Antivirensoftware. Seien Sie vorsichtig beim Öffnen von E-Mail-Anhängen oder Klicken auf Links von unbekannten oder verdächtigen Quellen.

Können Computerwürmer von einem infizierten Computer entfernt werden?

Ja, es ist möglich, Computerwürmer von einem infizierten Computer zu entfernen. Sie sollten eine seriöse Antiviren- oder Anti-Malware-Software verwenden, um Ihr System zu scannen und das bösartige Programm zu entfernen. Es ist entscheidend, Ihre Antivirensoftware auf dem neuesten Stand zu halten und regelmäßige Systemscans durchzuführen. In einigen Fällen erfordern fortgeschrittene oder persistente Würmer möglicherweise spezialisierte Entfernungswerkzeuge oder die Unterstützung von Cybersicherheitsprofis.

Datenrettung Anfragen

„*“ zeigt erforderliche Felder an